Transformiere dein Schwachstellen und Angriffsflächen Management

Kombiniere Asset-, Schwachstellen- und Bedrohungsdaten, um kritische Risiken automatisch zu erkennen, zu priorisieren und zu beheben.

Made in Germany

Entwickelt von unseren Cybersecurity Spezialisten unter Berücksichtigung aller gängigen Compliance Standards

Sofort startklar

Automatische Erkennung Ihrer Angriffsfläche ohne großen Konfigurationsaufwand

Maximale Transparenz

So erhalten Sie eine lückenlose Übersicht über alle Bedrohungen, sodass Schwachstellen frühzeitig erkannt und behoben werden können.

Warum Unternehmen ihre externe Angriffsfläche nicht im Griff haben

Unbekannte Assets & Shadow IT

Verwaiste Server, Subdomains oder Cloud-Ressourcen bleiben oft unentdeckt und öffentlich sichtbar, intern vergessen, ideal für Angreifer.

Keine Sicht aus Angreiferperspektive

Interne Tools zeigen nur bekannte Systeme. Angreifer sehen, was wirklich online steht und finden jede vergessene Schwachstelle.

Falche Priorisierung von Risiken

CVSS-Werte allein reichen nicht. Ohne Real-World-Risiko wie EPSS oder KEV werden kritische Lücken übersehen oder falsch bewertet.

Keine kontinuierliche Überwachung

Viele scannen nur einmal im Jahr. Angreifer scannen täglich und die Angriffsfläche verändert sich ständig und bleibt somit unkontrolliert.

Wir bringen Licht ins Chaos durch neugedachte Ansätze

DEFEAT 360 geht weit über klassische Schwachstellenscanner hinaus. Unsere EASM-Plattform analysiert kontinuierlich deine externe Angriffsfläche, so wie es echte Angreifer tun.

Behalte die Angriffsflächen unter Kontrolle

Priorisiere Risiken und schließe die kritischen zuerst

Bringe die Angriffsoberfläche unter Kotrolle

Next EASM bietet eine ganzheitliche Lösung, um externe Angriffsflächen zu identifizieren und analysieren um kritische Sicherheitslücken rechtzeitig schließen zu können.

Alle Daten zentral in einer Plattform für eine Lückenlose Übersicht

Innovative Workflows um Cyberrisiken entsprechend zu priorisieren

Passt sich dir an – nicht umgekehrt

Maximale Integrationsfreiheit für jede IT-Landschaft

Über 180 Integrationen

Wir unterstützen sämtliche Tools, um dir alle Informationen zentral zu Verfügung zu stellen.

Was unsere Kunden sagen

Früher wussten wir nie, ob wir alle Sicherheitslücken sehen und kennen. Jetzt schauen wir auf unsere Angriffsfläche wie ein Angreifer und schließen Lücken, bevor jemand auf die Idee kommt sie auszunutzen.

Sandra Pelsch

Stadtwerke Lutherstadt Eisleben

DEFEAT 360 hat unser ISMS perfekt ergänzt. Uns fehlte der Blick von außen, jetzt sehen wir welche Systeme wirklich angreifbar sind. Das spart uns Aufwand in Audits und macht unser Reporting belastbarer.

Stefan Kahl

PVU Prignitzer Energie- & Wasserversorgungsunternehmen GmbH

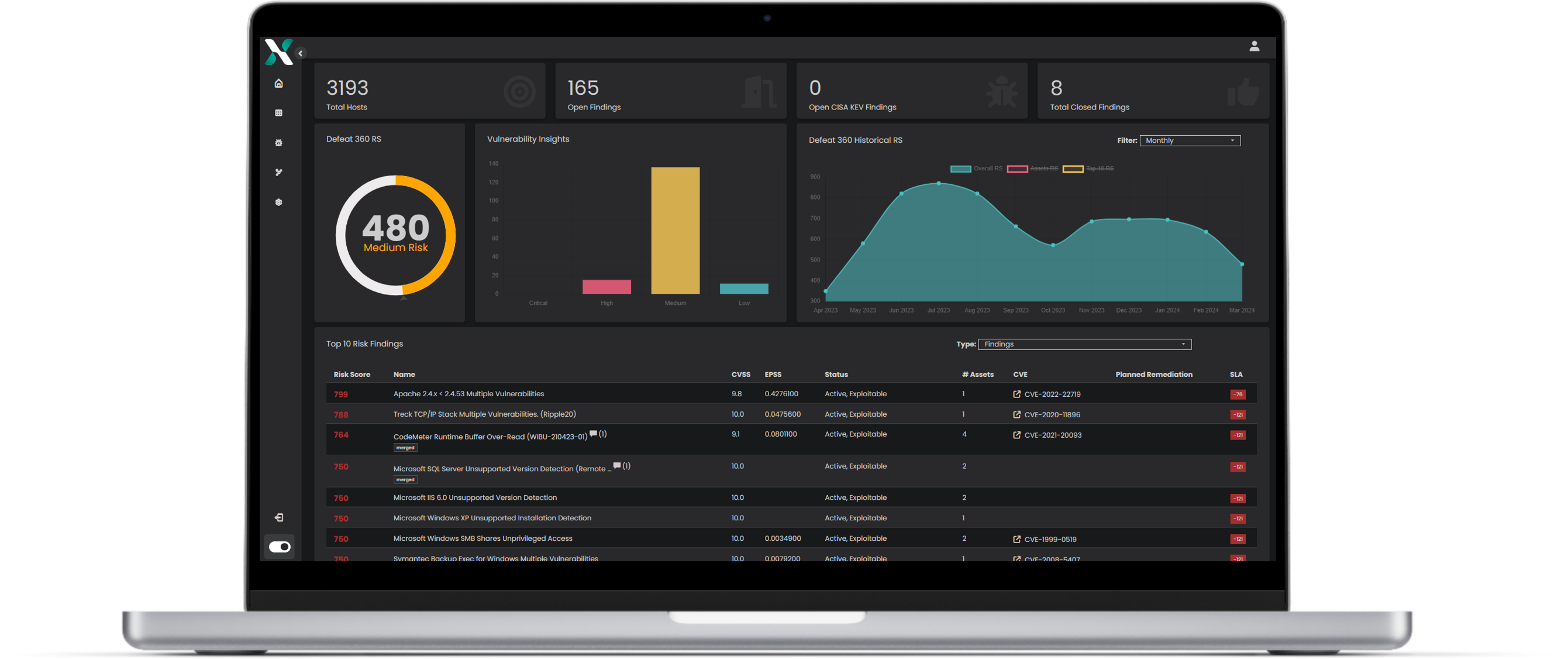

Schwachstellen im Kontext verstehen

Erkennen Sie, welche extern sichtbaren Systeme wirklich ein Risiko darstellen – und wie daraus echte Angriffspfade entstehen können.

Priorisierung, die Ressourcen spart

Fokussieren Sie sich auf das, was zählt: Risiken mit aktiver Ausnutzung (CISA KEV), hohem EPSS-Score oder realem Bedrohungspotenzial – statt endloser CVE-Listen.

Sicherheitslage auf einen Blick

Liefern Sie Ihrem Management klare, faktenbasierte Reports mit nachvollziehbarem Risiko-Kontext

Wie sicher ist deine externe Angriffsfläche?

Kostenloses Security Assessment – Entdecke versteckte Risiken, bevor Angreifer Sie ausnutzen!

- Identifikation deiner exponierten Systeme

- Analyse potenzieller Schwachstellen & Risiken

- Konkrete Handlungsempfehlungen für mehr Sicherheit

Sichere dir jetzt dein unverbindliches Assessment!

Innovative und neu gedachte Funktionen

Unsere 4 Module um

deine Angriffsfläche sichtbar zu machen

Asset Discovery

Was gehört eigentlich (noch) zu dir?

Wir finden Domains, Subdomains, IPs und Systeme,

die mit deinem Unternehmen verbunden sind –

auch die, die intern längst vergessen wurden.

Exposure Analysis

Was sieht ein Angreifer heute?

Wir scannen öffentlich erreichbare Systeme,

öffnen die digitale Schaufensterscheibe

und zeigen dir, was du (versehentlich) preisgibst.

Bewertung

Was ist angreifbar und wie gefährlich ist es wirklich?

Wir bewerten deine Schwachstellen nicht nur technisch,

sondern nach echter Angriffswahrscheinlichkeit

(CVSS, EPSS & CISA KEV).

Risiko Kontext

Was bedeutet das alles für dein Unternehmen?

Wir bringen technische Funde in den geschäftlichen Kontext:

Welche Systeme sind kritisch? Welche Vektoren realistisch?

Was muss zuerst behoben werden?

Kontakt aufnehmen & durchstarten

Wenn du Ordnung in dein Sicherheitsmanagement bringen möchtest dann zögere nicht und nehme Kontakt zu uns auf!

Adresse

An der Treene 20

D-24852 Langstedt

Telefon

04609 3029840

sales@defeat360.de